跨站点请求伪造(英语:Cross-site request forgery,缩写:CSRF),又称之为一个缩写为CSRF的跨站请求伪造,是一种常见的web应用安全漏洞,这种web应用安全漏洞能够让恶意用户在未授权的情况下,借助其他用户的web浏览器或其他授权方式向易受攻击的web应用发送伪造的请求,从而达到恶意用户的目的。

CSRF攻击是一种基于用户信任的基础设施的攻击。由于web应用的隐含信任,它可能允许攻击者冒充其他用户。这使得攻击者可以绕过受害者的身份验证和授权,并在未经授权的情况下执行敏感的操作。

A Tale of Cross Site Request Forgery (CSRF) - Security Souls

CSRF是如何工作的?

为了理解CSRF攻击的原理,我们可以借助一个简单的例子。假设有一位用户Alice,她已经登录了一个web应用程序。该应用程序使用一个名为CSRF-token的cookie来保护用户免受CSRF攻击。CSRF-token是一种随机生成的唯一令牌,在用户登录时生成,并存储在用户的浏览器中。

攻击者Bob可以通过利用社会工程技术或其他方法,诱使Alice点击一个恶意链接。当Alice点击该链接时,她的浏览器会向攻击者的服务器发送一个请求。该请求将包含CSRF-token,攻击者的服务器可以利用该CSRF-token来冒充Alice向web应用程序发送请求。例如,攻击者可以利用CSRF-token来更改Alice的密码、转账、或执行其他恶意操作。

CSRF可以做什么?

CSRF攻击可以用来执行各种恶意操作,包括:

- 更改密码

- 转账

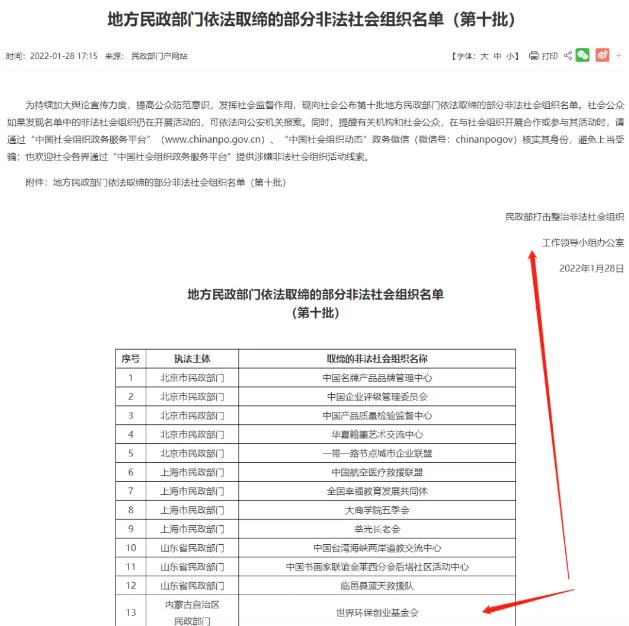

- 创建或删除帐户

- 提交表单

- 触发恶意下载

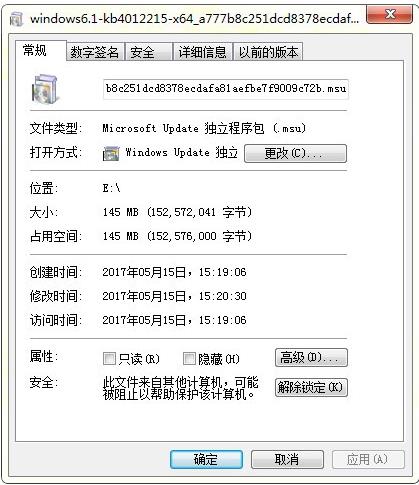

- 安装恶意软件

- 执行任意命令

如何防止CSRF攻击?

防止CSRF攻击的方法有多种,包括:

- 使用CSRF-token

- 使用SameSite cookie

- 使用Content Security Policy (CSP)

- 配置防火墙

- 对应用程序进行安全编码

- 教育用户提高安全意识

1. 使用CSRF-token

CSRF-token是一种随机生成的唯一令牌,在用户登录时生成,并存储在用户的浏览器中。CSRF-token可以用来保护web应用程序免受CSRF攻击。当用户向web应用程序发送请求时,web应用程序会检查请求中是否包含CSRF-token。如果没有包含CSRF-token,则web应用程序将拒绝该请求。

2. 使用SameSite cookie

SameSite cookie是一种只在相同站点上发送的cookie。SameSite cookie可以用来防止CSRF攻击,因为它可以防止攻击者在不同的站点上使用受害者的cookie。SameSite cookie有三种值:

- Strict

- Lax

- None

Strict是最安全的设置,它只允许cookie在相同站点上发送。Lax稍微宽松一些,它允许cookie在相同站点和跨站点导航(如链接点击)上发送。None是最不安全的设置,它允许cookie在任何站点上发送。

3. 使用Content Security Policy (CSP)

Content Security Policy (CSP)是一种HTTP头,它可以用来控制web浏览器可以加载的资源。CSP可以用来防止CSRF攻击,因为它可以防止攻击者在web应用程序中加载恶意资源。

4. 配置防火墙

防火墙可以用来阻止来自攻击者的恶意请求。防火墙可以配置为只允许来自信任的IP地址的请求。这可以帮助防止CSRF攻击,因为它可以阻止攻击者向web应用程序发送恶意请求。

5. 对应用程序进行安全编码

对应用程序进行安全编码可以帮助防止CSRF攻击。安全编码包括使用安全的编程语言和库、对输入进行验证、对输出进行编码等。安全编码可以帮助防止攻击者向web应用程序发送恶意请求。

6. 教育用户提高安全意识

教育用户提高安全意识可以帮助防止CSRF攻击。用户应该了解CSRF攻击的原理和危害,并采取措施来保护自己免受CSRF攻击。例如,用户不应该点击来自未知发件人的链接,不应在公共场所使用公共Wi-Fi,不应将自己的密码和用户名告诉他人等。