文章结尾处增加了一个更新,说明任何经过Authenticode签名的文件,包括可执行文件,都可以被修改以绕过警告。

一个新的Windows零日允许威胁者使用恶意的独立JavaScript文件来绕过网络标记安全警告。威胁者已经被看到在勒索软件攻击中使用这个零日漏洞。

Windows包括一个名为Mark-of-the-Web(MoTW)的安全功能,该功能将一个文件标记为从互联网下载,因此应谨慎对待,因为它可能是恶意的。

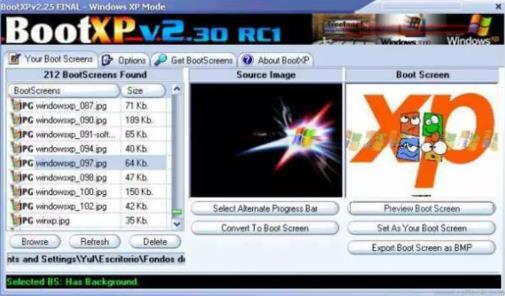

MoTW标志被添加到下载的文件或电子邮件附件中,作为一个特殊的备用数据流,称为 "Zone.Identifier“,可以使用 ”dir /R "命令查看,并直接在记事本中打开。

这个'Zone.Identifier'备用数据流包括文件来自哪个URL安全区(三个等于互联网)、推荐者和文件的URL。

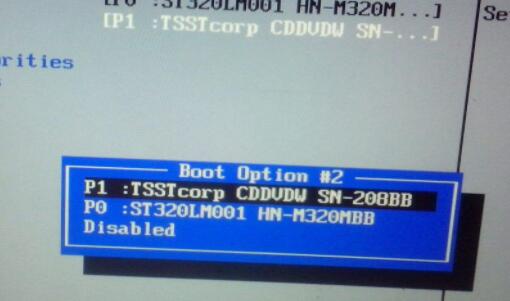

当用户试图打开一个带有网络标记的文件时,Windows将显示一个警告,即应谨慎对待该文件。

“虽然来自互联网的文件可能是有用的,但这种文件类型有可能损害你的计算机。如果你不相信来源,不要打开这个软件,”Windows的警告中写道。

微软Office也利用MoTW标志来确定文件是否应在保护视图中打开,导致宏被禁用。